Nu je een threat model hebt uitgewerkt moet deze worden omgezet naar mitigaties. Een mitigatie is een maatregel die een security risico moet tegengaan.

- Maak een export volgens Stap 4. Rapport generen en Stap 5. Threat List genereren

- Analyseer de export en verwerk de items naar mitigaties. Een mogelijke aanpak kan zijn om de items op te splitsen in drie categorieën. De drie categorieën zijn HTTP Request en Response, Query Request en Response en REST Request en response.

Security portfolio

Nu alle informatie van de threat model is verzameld, kan dit worden opgenomen in het security portfolio. Het threat model, samen met de mitigations-lijst, kan in het Technisch Ontwerp worden geplaatst.

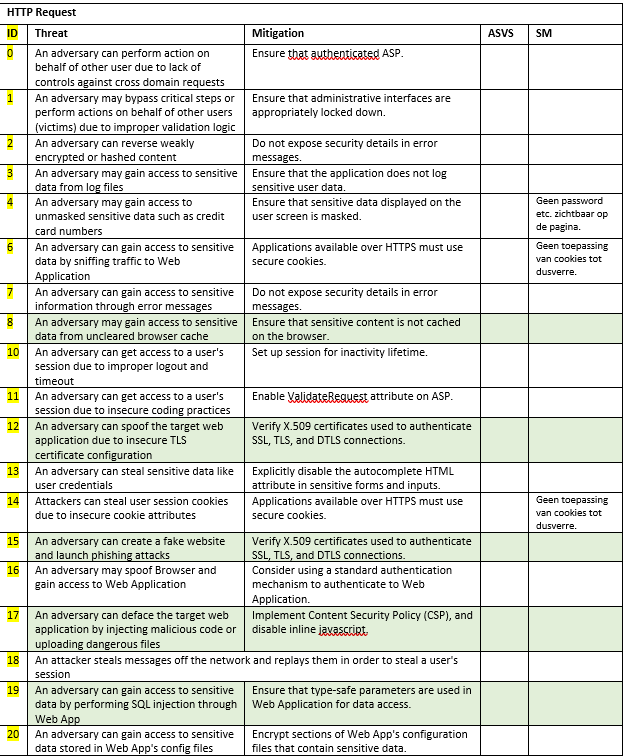

HTTP Request en Response

Onder HTTP Request and Response staan alle items die bij HTTP Request en Responses hoort.

Figuur 1: Threat model rapport HTTP Request & Response

Figuur 1: Threat model rapport HTTP Request & Response

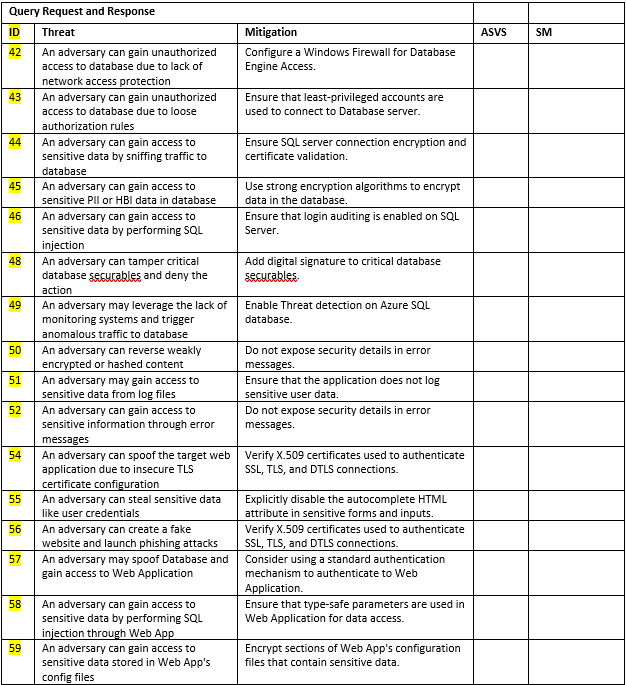

Query Request en Response

Onder Query Request en Response staan alle items die met SQL statements te maken hebben.

Figuur 2: Threat model rapport Query Request & Response

Figuur 2: Threat model rapport Query Request & Response

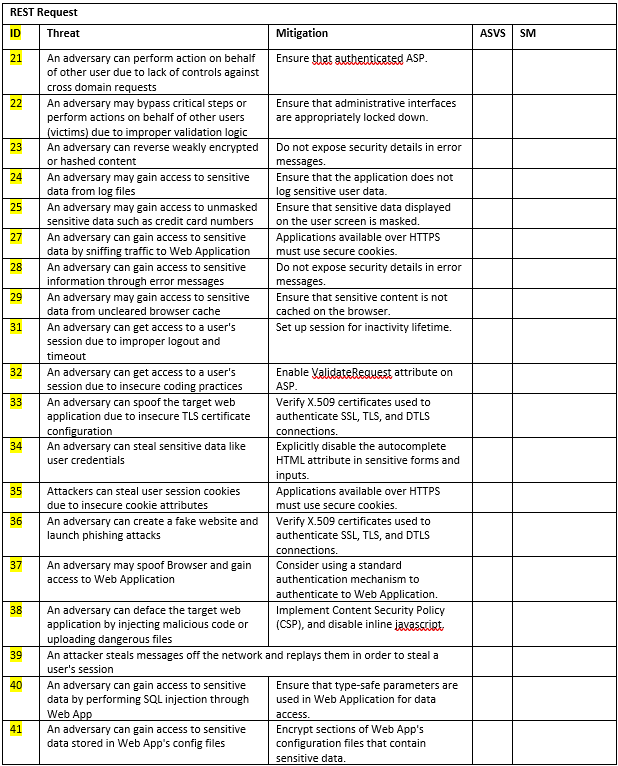

REST Request en response

Onder REST Request en response staan de items die met REST te maken hebben. REST staat voor REpresentational State Transfer OWASP REST Security Cheat Sheet. REST applicaties maken gebruiken HTTP-verzoeken om toegang te krijgen tot en te manipuleren van gegevens. Dit doen ze met behulp van de standaard HTTP-methoden zoals GET, POST, PUT en DELETE.

Figuur 3: Threat model rapport REST Request & Response

Figuur 3: Threat model rapport REST Request & Response

Bronnen

REST Security Cheat Sheet: https://cheatsheetseries.owasp.org/cheatsheets/REST_Security_Cheat_Sheet.html